Sie können Active Directory Federation Services (AD FS) im Microsoft Windows Server-Betriebssystem als Identity-Provider (IDP) für SAML-Anmeldungen in ArcGIS Enterprise konfigurieren. Die Konfiguration umfasst zwei Hauptschritte: die Registrierung des SAML-IDPs bei Portal for ArcGIS und die Registrierung von Portal for ArcGIS beim SAML-IDP.

Hinweis:

Um sicherzustellen, dass die SAML-Anmeldenamen sicher konfiguriert werden, informieren Sie sich über die Best Practices für die SAML-Sicherheit.

Erforderliche Informationen

Portal for ArcGIS erfordert das Empfangen bestimmter Attributinformationen vom Identity-Provider, wenn ein Benutzer sich mit SAML-Anmeldenamen anmeldet. Das Attribut NameID ist ein erforderliches Attribut, das von Ihrem Identity-Provider in der SAML-Antwort gesendet werden muss, damit der Verbund mit Portal for ArcGIS hergestellt werden kann. Da Portal for ArcGIS einen Named User anhand des Wertes NameID eindeutig identifiziert, empfiehlt sich die Verwendung eines konstanten Wertes zur eindeutigen Identifizierung des Benutzers. Wenn sich ein Benutzer des IDP anmeldet, erstellt Portal for ArcGIS im eigenen Benutzerspeicher einen neuen Benutzer mit dem Benutzernamen NameID. Die zulässigen Zeichen für den von NameID gesendeten Wert sind alphanumerische Zeichen, _ (Unterstrich), . (Punkt) und @ (At-Zeichen). Für alle anderen Zeichen werden Escapezeichen verwendet, sodass der von Portal for ArcGIS erstellte Benutzername stattdessen Unterstriche enthält.

Portal for ArcGIS unterstützt die Übernahme der E-Mail-Adresse, der Gruppenmitgliedschaften, des angegebenen Namens und des Nachnamens eines Benutzers vom SAML-Identity-Provider.

Registrieren von AD FS als SAML-IDP bei Ihrem Portal

- Überprüfen Sie, ob Sie als Administrator Ihrer Organisation angemeldet sind.

- Klicken Sie im oberen Bereich der Seite auf Organisation und dann auf die Registerkarte Einstellungen.

- Klicken Sie links auf der Seite auf Sicherheit.

- Klicken Sie im Abschnitt Anmeldungen auf die Schaltfläche SAML-Anmeldung einrichten und wählen Sie die Option Ein Identity-Provider aus. Geben Sie auf der Seite Eigenschaften angeben den Namen der Organisation ein (z. B. City of Redlands). Wenn Benutzer auf die Website der Organisation zugreifen, wird dieser Text als Teil der SAML-Anmeldeoption angezeigt (z. B. Mit City of Redlands -Konto).

Hinweis:

Sie können nur einen SAML-Identity-Provider (IDP) oder einen Verbund von IDPs für Ihr Portal registrieren.

- Wählen Sie Automatisch oder Auf Einladung eines Administrators aus, um anzugeben, wie Benutzer der Organisation beitreten können. Durch Auswahl der ersten Option können sich Benutzer mit ihrem SAML-Anmeldenamen bei der Organisation anmelden, ohne dass ein Administrator eingreifen muss. Deren Konto wird bei der ersten Anmeldung automatisch bei der Organisation registriert. Die zweite Option erfordert, dass der Administrator die erforderlichen Konten mit einem Befehlszeilendienstprogramm beim Portal registriert. Nachdem die Konten registriert wurden, können sich die Benutzer bei der Organisation anmelden.

Tipp:

Es wird empfohlen, mindestens ein SAML-Konto als Administrator des Portals festzulegen und das initiale Administratorkonto herabzustufen oder zu löschen. Es wird empfohlen, die Schaltfläche Konto erstellen auf der Portal-Website zu deaktivieren, damit Benutzer keine eigenen Konten erstellen können. Vollständige Anweisungen finden Sie unter Konfigurieren eines SAML-kompatiblen Identity Providers mit dem Portal.

- Stellen Sie mithilfe einer der im Folgenden genannten Optionen Metadateninformationen für den Identity-Provider bereit:

- URL: Wenn Zugriff auf die URL der AD FS-Verbundmetadaten besteht, wählen Sie diese Option aus, und geben Sie die URL ein (z. B. https://<adfs-server>/federationmetadata/2007-06/federationmetadata.xml).

Hinweis:

Wenn Ihr SAML-Identity-Provider ein selbstsigniertes Zertifikat beinhaltet, kann ein Fehler auftreten, wenn Sie versuchen, die HTTPS-URL der Metadaten anzugeben. Dieser Fehler tritt auf, da Portal for ArcGIS das selbstsignierte Zertifikat des Identity-Providers nicht überprüfen kann. Verwenden Sie alternativ HTTP in der URL, eine der Optionen unten, oder konfigurieren Sie Ihren Identity-Provider mit einem vertrauenswürdigen Zertifikat.

- Datei: Wählen Sie diese Option aus, wenn auf die URL nicht zugegriffen werden kann. Laden Sie die Verbundmetadatendatei aus AD FS herunter, oder kopieren Sie sie, und laden Sie die Datei mit der Option Datei in das ArcGIS Enterprise-Portal hoch.

- Hier angegebene Parameter: Wählen Sie diese Option, wenn kein Zugriff auf die URL oder die Verbundmetadatendatei besteht. Geben Sie die Werte manuell ein, und stellen Sie die angeforderten Parameter bereit: die Anmelde-URL und das Zertifikat, codiert im Base64-Format. Wenden Sie sich an Ihren AD FS-Administrator, um diese Informationen zu erhalten.

- URL: Wenn Zugriff auf die URL der AD FS-Verbundmetadaten besteht, wählen Sie diese Option aus, und geben Sie die URL ein (z. B. https://<adfs-server>/federationmetadata/2007-06/federationmetadata.xml).

- Konfigurieren Sie die erweiterten Einstellungen je nach Bedarf:

- Assertion verschlüsseln: Aktivieren Sie diese Option, um Antworten auf die SAML-Assertionen von AD FS SAML zu verschlüsseln.

- Signierte Anforderung aktivieren: Aktivieren Sie diese Option, wenn Portal for ArcGIS die an SAML gesendete AD FS-Authentifizierungsanforderung signieren soll.

- Abmeldung an Identity-Provider propagieren: Aktivieren Sie diese Option, damit Portal for ArcGIS eine Abmelde-URL verwendet, um den Benutzer von AD FS abzumelden. Geben Sie die URL ein, die in der Einstellung Abmelde-URL verwendet werden soll. Wenn der IDP eine Signierung der Abmelde-URL erfordert, muss die Option Signierte Anforderung aktivieren aktiviert sein.

Hinweis:

AD FS erfordert standardmäßig, dass Abmeldeanforderungen mit SHA-256 signiert werden, daher müssen die Umschaltfläche Signierte Anforderung aktivieren aktiviert und die Option Mit SHA256 anmelden ausgewählt werden.

- Profile beim Anmelden aktualisieren: Aktivieren Sie diese Option, wenn ArcGIS Enterprise die Attribute givenName und email address der Benutzer aktualisieren soll, falls diese sich seit der letzten Anmeldung geändert haben.

- SAML-basierte Gruppenmitgliedschaft aktivieren: Aktivieren Sie diese Option, damit Mitglieder der Organisation bestimmte SAML-basierte Gruppen während der Gruppenerstellung mit ArcGIS Enterprise-Gruppen verknüpfen können.

- Abmelde-URL: Die URL des Identity-Providers, die zum Abmelden des aktuell angemeldeten Benutzers verwendet werden soll.

- Entitäts-ID: Aktualisieren Sie diesen Wert, wenn für die eindeutige Identifizierung Ihres Portals bei AD FS eine neue Entitäts-ID verwendet werden soll.

Die Einstellungen Assertion verschlüsseln und Signierte Anforderung aktivieren verwenden das Zertifikat samlcert im Keystore des Portals. Um ein neues Zertifikat zu verwenden, löschen Sie das Zertifikat samlcert, erstellen Sie ein Zertifikat mit demselben Alias (samlcert), führen Sie die Schritte unter Importieren eines Zertifikats in das Portal aus, und starten Sie das Portal neu.

- Klicken Sie auf Speichern.

Registrieren Ihres Portals als vertrauenswürdiger Service-Provider bei AD FS

- Öffnen Sie die AD FS-Verwaltungskonsole.

- Wählen Sie Vertrauensstellungen der vertrauenden Seite > Vertrauensstellung der vertrauenden Seite hinzufügen.

- Klicken Sie im Assistenten zum Hinzufügen einer Vertrauensstellung der vertrauenden Seite auf die Schaltfläche Start.

- Wählen Sie für Datenquelle auswählen eine Option zum Abrufen von Daten zur vertrauenden Seite: Import über eine URL, Import aus einer Datei oder manuelle Eingabe.

Die Optionen "URL" und "Datei" erfordern die Metadaten von Ihrer Organisation. Wenn Sie keinen Zugriff auf die Metadaten-URL oder -datei haben, können Sie die Informationen manuell eingeben. In einigen Fällen ist die manuelle Eingabe der Daten die beste Option.

- Importieren Sie Daten zu der vertrauenden Seite, die online oder in einem lokalen Netzwerk veröffentlicht wurde

Diese Option verwendet die URL-Metadaten Ihrer ArcGIS Enterprise-Organisation. Die URL lautet https://webadaptorhost.domain.com/webadaptorname/sharing/rest/portals/self/sp/metadata?token=<token>, beispielsweise https://samltest.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=G6943LMReKj_kqdAVrAiPbpRloAfE1fqp0eVAJ-IChQcV-kv3gW-gBAzWztBEdFY. Sie können ein Token mit https://webadaptorhost.domain.com/webadaptorname/sharing/rest/generateToken generieren. Wenn Sie die URL auf der Seite Token erstellen eingeben, geben Sie den vollständig qualifizierten Domänennamen des AD FS-Servers in das Feld WebApp-URL ein. Die Auswahl einer anderen Option, z. B. IP-Adresse oder IP-Adresse des Ursprungs dieser Anforderung, wird nicht unterstützt und kann dazu führen, dass ein ungültiger Token erstellt wird.

Hinweis:

Der arcgis-Teil in der Beispiel-URL oben ist der Standardname der Web Adaptor-Anwendung. Wenn Ihr Web Adaptor einen anderen Namen als arcgis hat, ersetzen Sie diesen Teil der URL durch den Namen Ihres Web Adaptor.

- Importieren von Daten zur vertrauenden Site aus einer Datei

Diese Option verwendet die Datei "metadata.xml" Ihrer ArcGIS Enterprise-Organisation. Es gibt zwei Möglichkeiten, eine Metadaten-Datei im .xml-Format abzurufen:

- Klicken Sie auf der Organisationsseite auf die Registerkarte Einstellungen und dann links auf der Seite auf Sicherheit. Klicken Sie in den Abschnitten Anmeldungen unter SAML-Anmeldung auf die Schaltfläche Service-Provider-Metadaten herunterladen, um die Metadatendatei für Ihre Organisation herunterzuladen.

- Öffnen Sie die URL der Metadaten Ihrer ArcGIS Enterprise-Organisation, und speichern Sie sie als .xml-Datei auf dem Computer. Die URL lautet https://webadaptorhost.domain.com/webadaptorname/sharing/rest/portals/self/sp/metadata?token=<token>, beispielsweise https://samltest.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=G6943LMReKj_kqdAVrAiPbpRloAfE1fqp0eVAJ-IChQcV-kv3gW-gBAzWztBEdFY. Sie können ein Token mit https://webadaptorhost.domain.com/webadaptorname/sharing/rest/generateToken generieren. Wenn Sie die URL auf der Seite Token erstellen eingeben, geben Sie den vollständig qualifizierten Domänennamen des AD FS-Servers in das Feld WebApp-URL ein. Die Auswahl einer anderen Option, z. B. IP-Adresse oder IP-Adresse des Ursprungs dieser Anforderung, wird nicht unterstützt und kann dazu führen, dass ein ungültiger Token erstellt wird.

Hinweis:

Der arcgis-Teil in den Beispiel-URLs oben ist der Standardname der Web Adaptor-Anwendung. Wenn Ihr Web Adaptor einen anderen Namen als arcgis hat, ersetzen Sie diesen Teil der URL durch den Namen Ihres Web Adaptor.

- Manuelles Eingeben von Daten zur vertrauenden Site

Mit dieser Option zeigt der Assistenten zum Hinzufügen einer Vertrauensstellung der vertrauenden Seite zusätzliche Fenster zur manuellen Eingabe der Daten an. Diese werden in den folgenden Schritten 6 bis 8 erläutert.

- Importieren Sie Daten zu der vertrauenden Seite, die online oder in einem lokalen Netzwerk veröffentlicht wurde

- Geben Sie für Anzeigename angeben den Anzeigenamen ein.

Der Anzeigename dient zur Identifizierung der vertrauenden Site in AD FS. Außerhalb davon hat er keine Bedeutung. Legen Sie diesen auf ArcGIS oder den Namen der Organisation in ArcGIS fest, beispielsweise ArcGIS-SamlTest.

Tipp:

Wenn Sie die Datenquelle über eine URL oder aus einer Datei importieren möchten, fahren Sie mit Schritt 9 fort.

- (Nur manuelle Datenquelle) Wählen Sie für Profil auswählen das AD FS-Profil aus, das in Ihrer Umgebung anwendbar ist.

- (Nur manuelle Datenquelle) Aktivieren Sie für URL konfigurieren das Kontrollkästchen Unterstützung für das SAML 2.0 WebSSO-Protokoll aktivieren, und geben Sie die URL für den SAML 2.0 SSO-Dienst der vertrauenden Site ein.

Bei der URL der vertrauenden Site sollte es sich um die URL handeln, an die AD FS die SAML-Antwort sendet, nachdem der Benutzer authentifiziert wurde. Dies muss eine HTTPS-URL sein: https://webadaptorhost.domain.com/webadaptorname/sharing/rest/oauth2/saml/signin.

Hinweis:

Der arcgis-Teil in der Beispiel-URL oben ist der Standardname der Web Adaptor-Anwendung. Wenn Ihr Web Adaptor einen anderen Namen als arcgis hat, ersetzen Sie diesen Teil der URL durch den Namen Ihres Web Adaptor.

- (Nur manuelle Datenquelle) Geben Sie für Kennungen konfigurieren die URL für die Vertrauenskennung der vertrauenden Site ein.

Dies muss portal.domain.com.arcgis sein.

- Wählen Sie für Ausstellungsautorisierungsregeln auswählen die Option Allen Benutzern erlauben, auf diese vertrauende Seite zuzugreifen.

- Überprüfen Sie unter Bereit zum Hinzufügen der Vertrauensstellung alle Einstellungen für die vertrauende Site.

Die Metadaten-URL wird nur gefüllt, wenn Sie die Datenquelle über eine URL importieren.

Tipp:

Wenn die Option Vertrauende Seite überwachen aktiviert ist, wird die Verbundmetadaten-URL regelmäßig von AD FS überprüft und mit dem aktuellen Status der Vertrauenskennung der vertrauenden Site verglichen. Die Überwachung kann jedoch nicht ausgeführt werden, wenn der Token in der Verbundmetadaten-URL abgelaufen ist. Fehler werden im AD FS-Ereignisprotokoll erfasst. Um diese Meldungen zu unterdrücken, wird empfohlen, die Überwachung zu deaktivieren oder den Token zu aktualisieren.

- Klicken Sie auf Weiter.

- Aktivieren Sie das Kontrollkästchen für Fertig stellen, damit das Dialogfeld Anspruchsregeln bearbeiten automatisch geöffnet wird, nachdem Sie auf die Schaltfläche Schließen geklickt haben.

- Um die Anspruchsregeln festzulegen, öffnen Sie den Assistenten Anspruchsregeln bearbeiten, und klicken Sie auf Regel hinzufügen.

- Wählen Sie für den Schritt Regelvorlage auswählen die Vorlage LDAP-Attribute als Ansprüche senden für die Anspruchsregel aus, die Sie erstellen möchten. Klicken Sie auf Weiter.

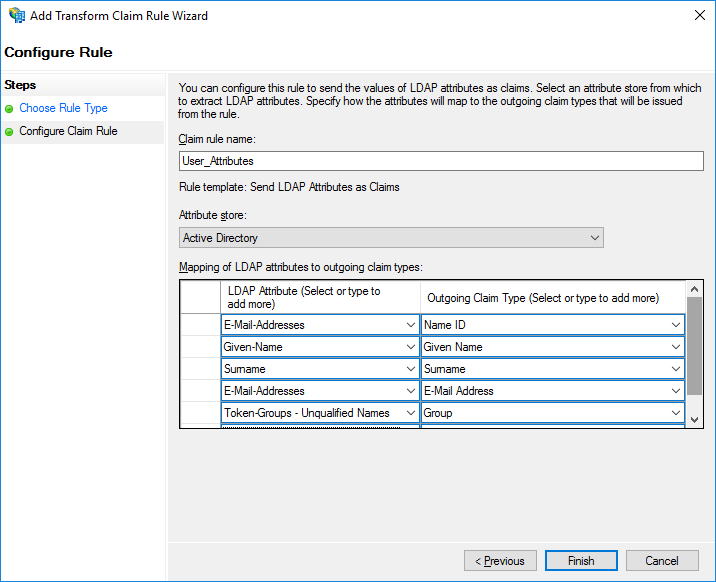

- Folgen Sie für den Schritt Anspruchsregel konfigurieren den nachstehenden Anweisungen, um die Anspruchsregeln zu bearbeiten.

- Geben Sie für Name der Anspruchsregel einen Namen für die Regel an, z. B. DefaultClaims.

- Wählen Sie Active Directory als Attributspeicher aus.

- Wählen Sie für Zuordnung von LDAP-Attributen zu ausgehenden Anspruchstypen Werte aus den Dropdown-Menüs aus, um festzulegen, wie die LDAP-Attribute den Typen des ausgehenden Anspruchs zugeordnet werden, die von der Regel ausgegeben werden.

Verwenden Sie die folgende Tabelle zur Orientierung.

LDAP-Attribut Typ des ausgehenden Anspruchs Das LDAP-Attribut, das die eindeutigen Benutzernamen enthält (z. B. die E-Mail-Adresse)

Hinweis:

Da sie sensible Informationen preisgeben, ist es aus Gründen der Sicherheit und des Datenschutzes nicht empfehlenswert, Active Directory-Attribute wie "userPrincipalName" (UPN) und "sAMAccountName" zu verwenden.

Namens-ID Given-Name

Vorname Nachname

Nachname

E-Mail-Addresses

E-Mail-Adresse Token-Groups - Unqualified Names

Gruppen

Vorsicht:

Wenn Sie die Werte manuell eingeben, anstatt sie aus den Dropdown-Menüs auszuwählen, werden benutzerdefinierte Attribute erstellt, was zu Fehlern führen kann. Die besten Ergebnisse erhalten Sie, wenn Sie für die Angabe von Werten die Dropdown-Menüs verwenden.

Mit diesem Anspruch sendet AD FS nach der Benutzerauthentifizierung Attribute mit den Namen givenname, surname, email und group membership an Portal for ArcGIS. Portal for ArcGIS fügt dann für den Vornamen, Nachnamen und die E-Mail-Adresse des Benutzerkontos die in den Attributen givenname, surname und email empfangenen Werte ein. Die Werte im Gruppenattribut werden verwendet, um die Gruppenmitgliedschaft des Benutzers zu aktualisieren.

Hinweis:

Wenn Sie bei der Registrierung von AD FS als SAML-IDP die Option SAML-basierte Gruppenmitgliedschaft aktivieren ausgewählt haben, wird die Mitgliedschaft jedes Benutzers anhand der Antwort auf die SAML-Assertion ermittelt, die Sie bei jeder erfolgreichen Anmeldung des Benutzers vom Identity-Provider erhalten. Weitere Informationen zum Verknüpfen von SAML-Gruppen finden Sie unter Erstellen von Gruppen.

- Klicken Sie auf Fertig stellen, um die Konfiguration des AD FS-IDPs für die Einbeziehung von Portal for ArcGIS als vertrauende Site abzuschließen.